© Pixabay

Technologie |

Większe bezpieczeństwo sieci Wi-Fi dla urządzeń IoT - cz. 2

Poprzednią część artykułu zakończyliśmy na bezprzewodowym MCU oraz jego zastosowaniach w bezpiecznej łączności Wi-Fi. Postaramy się więc dziś przybliżyć trochę tę tematykę.

Dzięki bogatemu zestawowi zintegrowanych urządzeń peryferyjnych i prostym wymaganiom projektowym, układ CC3220 wpisuje się w szerokie grono mikrokontrolerów zaprojektowanych do tworzenia urządzeń wbudowanych, takich jak Internet przedmiotów. Jednak w przeciwieństwie do innych, ten wysoce wydajny mikrokontroler oferuje szerokie wsparcie sprzętowe, w celu zapewnienia pełnego bezpieczeństwa dla aplikacji IoT. Oprócz funkcji zapewniających bezpieczne uwierzytelnianie i bezpieczeństwo sesji, specjalne mechanizmy bezpieczeństwa oferują ochronę dla trzech różnych stanów danych: bezpieczne przechowywanie „danych w spoczynku”, kontrola zmian i inne środki bezpieczeństwa w trybie rzeczywistym dla „danych w użyciu” i bezpieczną wymianę dla „danych w transmisji”.

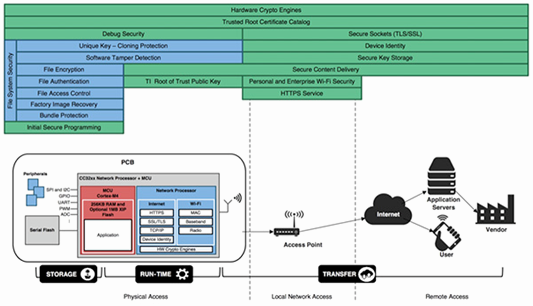

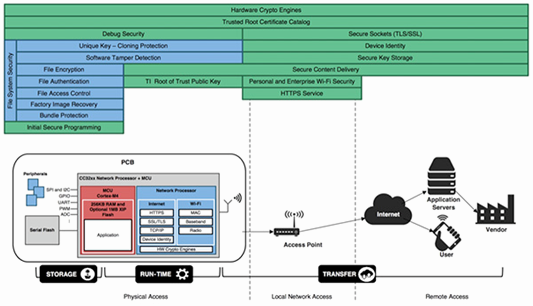

Rysunek 2. Infrastruktura zabezpieczeń mikrokontrolera CC3220

Układ CC3220 różni się również od wielu układów scalonych wbudowanymi mechanizmami zabezpieczeń niskiego poziomu, takimi jak: szyfrowanie i uwierzytelnianie. MCU opiera się na zintegrowanych funkcjach, takich jak bezpieczne przechowywanie i przyspieszana sprzętowo kryptografia, które dostarczają kompletnego zestawu usług na wyższym poziomie, nawet dla wbudowanych serwerów. W ten sposób urządzenie może obsługiwać do sześciu bezpiecznych gniazd za pomocą standardowego protokołu Transport Layer Security (TLS) i używać ich dla wbudowanego serwera HTTPS. Dla bezpiecznego uwierzytelniania i wymiany danych, katalog z zaufanymi certyfikatami urządzenia pomaga w interakcji z innymi zaufanymi hostami i klientami. W jeszcze szerszym zakresie, dla krytycznych aplikacji, projektanci mogą również skorzystać z układu do budowy łańcucha certyfikatów, w celu utworzenia źródeł zaufania.

Stworzono również nowe środowisko programistyczne (SDK) SimpleLink, które wykonuje niezawodne funkcje zabezpieczeń za pośrednictwem prostych wywołań API. Dla wersji układów CC3220S i CC3220SF możliwe jest również wykorzystanie rozszerzonych funkcji zabezpieczeń, które przechowują dane w zaszyfrowanych plikach w pamięci flash.

Rysunek 2. Infrastruktura zabezpieczeń mikrokontrolera CC3220

Układ CC3220 różni się również od wielu układów scalonych wbudowanymi mechanizmami zabezpieczeń niskiego poziomu, takimi jak: szyfrowanie i uwierzytelnianie. MCU opiera się na zintegrowanych funkcjach, takich jak bezpieczne przechowywanie i przyspieszana sprzętowo kryptografia, które dostarczają kompletnego zestawu usług na wyższym poziomie, nawet dla wbudowanych serwerów. W ten sposób urządzenie może obsługiwać do sześciu bezpiecznych gniazd za pomocą standardowego protokołu Transport Layer Security (TLS) i używać ich dla wbudowanego serwera HTTPS. Dla bezpiecznego uwierzytelniania i wymiany danych, katalog z zaufanymi certyfikatami urządzenia pomaga w interakcji z innymi zaufanymi hostami i klientami. W jeszcze szerszym zakresie, dla krytycznych aplikacji, projektanci mogą również skorzystać z układu do budowy łańcucha certyfikatów, w celu utworzenia źródeł zaufania.

Stworzono również nowe środowisko programistyczne (SDK) SimpleLink, które wykonuje niezawodne funkcje zabezpieczeń za pośrednictwem prostych wywołań API. Dla wersji układów CC3220S i CC3220SF możliwe jest również wykorzystanie rozszerzonych funkcji zabezpieczeń, które przechowują dane w zaszyfrowanych plikach w pamięci flash.

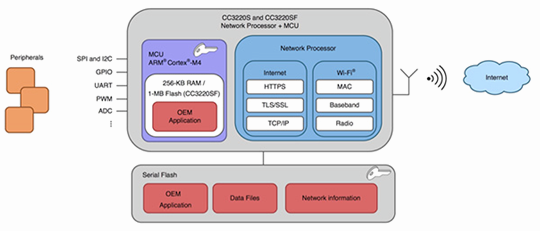

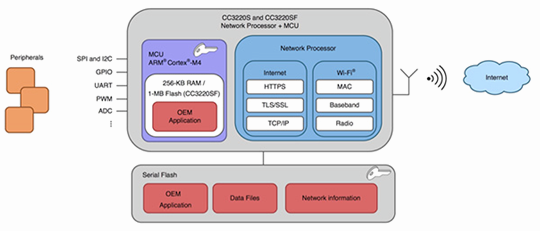

Rysunek 3. Rozszerzone funkcje zabezpieczeń dla CC3220S i CC3220SF

Uproszczona konfiguracja

W trakcie projektowania kompleksowy zestaw funkcji bezpieczeństwa znacznie przyspiesza tworzenie bardziej odpornych na ataki urządzeń Internetu przedmiotów. Jednak, podczas tworzenia sieci i wdrażania wielu aplikacji Internetu przedmiotów, często te prace mogą być opóźnione ze względu na skomplikowane mechanizmy konfigurowania połączenia z istniejącą już siecią Wi-Fi. W typowym procesie konfiguracji sieci Wi-Fi, użytkownicy ustawiają urządzenia poprzez wybranie nazwy sieci i podanie danych uwierzytelniających niezbędnych do przyłączenia się do sieci. Podczas tej kluczowej operacji, wszystkie popełnione błędy w konfiguracji urządzenia i inicjalizacji mogą uniemożliwić połączenie lub uczynić je otwartym na ataki z zewnątrz. Dla użytkownika, proces ten będzie widoczny jako niepowodzenie a tymczasem urządzenie poddane zostanie niewidocznemu zhakowaniu.

Nawet bardziej niż w tradycyjnych produktach sieciowych, konfiguracja urządzeń IoT może być znacznie trudniejsza. Niektóre urządzenia Internetu przedmiotów posiadają własne wyświetlacze lub klawiatury z możliwością wprowadzenia danych. Z drugiej strony, nieraz sama liczba urządzeń w dużej aplikacji IoT może sprawić, że konwencjonalne sposoby są niepraktyczne i niewykonalne. Z kolei inne metody autoryzacji, takie jak: out-of-band, wykorzystane przez Bluetooth, NFC a nawet USB, mogą dużo kosztować i dodać złożoności projektu. W praktyce jednak, konfiguracja bezprzewodowa prezentuje swoje własne wyzwania logistyczne i bezpieczeństwa. Aby uprościć ten krok, przemysł bezprzewodowy stworzył standard Wi-Fi Protected Setup (WPS). Z WPS, użytkownicy wprowadzają jedynie osobisty numer identyfikacyjny (PIN) lub naciskają po prostu przycisk Push-Button-Connect (PBC). Niestety pośpieszna implementacja ujawniła w krótkim czasie luki w standardzie WPS, które rozłożyły cale bezpieczeństwo na łopatki.

Texas Instruments uzupełnił standardowe mechanizmy udostępniania i wprowadził własny - SmartConfig. W tym podejściu, do swoich urządzeń mobilnych użytkownicy pobierają nazwę sieci (SSID) i hasło tylko raz. Wszystkie znajdujące się w pobliżu urządzenia Internetu przedmiotów mogą aktywnie skanować przestrzeń, w celu znalezienia bezpiecznych transmisji SmartConfig i automatycznie załadować zaszyfrowane dane konfiguracyjne zawarte w transmisji.

Rysunek 3. Rozszerzone funkcje zabezpieczeń dla CC3220S i CC3220SF

Uproszczona konfiguracja

W trakcie projektowania kompleksowy zestaw funkcji bezpieczeństwa znacznie przyspiesza tworzenie bardziej odpornych na ataki urządzeń Internetu przedmiotów. Jednak, podczas tworzenia sieci i wdrażania wielu aplikacji Internetu przedmiotów, często te prace mogą być opóźnione ze względu na skomplikowane mechanizmy konfigurowania połączenia z istniejącą już siecią Wi-Fi. W typowym procesie konfiguracji sieci Wi-Fi, użytkownicy ustawiają urządzenia poprzez wybranie nazwy sieci i podanie danych uwierzytelniających niezbędnych do przyłączenia się do sieci. Podczas tej kluczowej operacji, wszystkie popełnione błędy w konfiguracji urządzenia i inicjalizacji mogą uniemożliwić połączenie lub uczynić je otwartym na ataki z zewnątrz. Dla użytkownika, proces ten będzie widoczny jako niepowodzenie a tymczasem urządzenie poddane zostanie niewidocznemu zhakowaniu.

Nawet bardziej niż w tradycyjnych produktach sieciowych, konfiguracja urządzeń IoT może być znacznie trudniejsza. Niektóre urządzenia Internetu przedmiotów posiadają własne wyświetlacze lub klawiatury z możliwością wprowadzenia danych. Z drugiej strony, nieraz sama liczba urządzeń w dużej aplikacji IoT może sprawić, że konwencjonalne sposoby są niepraktyczne i niewykonalne. Z kolei inne metody autoryzacji, takie jak: out-of-band, wykorzystane przez Bluetooth, NFC a nawet USB, mogą dużo kosztować i dodać złożoności projektu. W praktyce jednak, konfiguracja bezprzewodowa prezentuje swoje własne wyzwania logistyczne i bezpieczeństwa. Aby uprościć ten krok, przemysł bezprzewodowy stworzył standard Wi-Fi Protected Setup (WPS). Z WPS, użytkownicy wprowadzają jedynie osobisty numer identyfikacyjny (PIN) lub naciskają po prostu przycisk Push-Button-Connect (PBC). Niestety pośpieszna implementacja ujawniła w krótkim czasie luki w standardzie WPS, które rozłożyły cale bezpieczeństwo na łopatki.

Texas Instruments uzupełnił standardowe mechanizmy udostępniania i wprowadził własny - SmartConfig. W tym podejściu, do swoich urządzeń mobilnych użytkownicy pobierają nazwę sieci (SSID) i hasło tylko raz. Wszystkie znajdujące się w pobliżu urządzenia Internetu przedmiotów mogą aktywnie skanować przestrzeń, w celu znalezienia bezpiecznych transmisji SmartConfig i automatycznie załadować zaszyfrowane dane konfiguracyjne zawarte w transmisji.

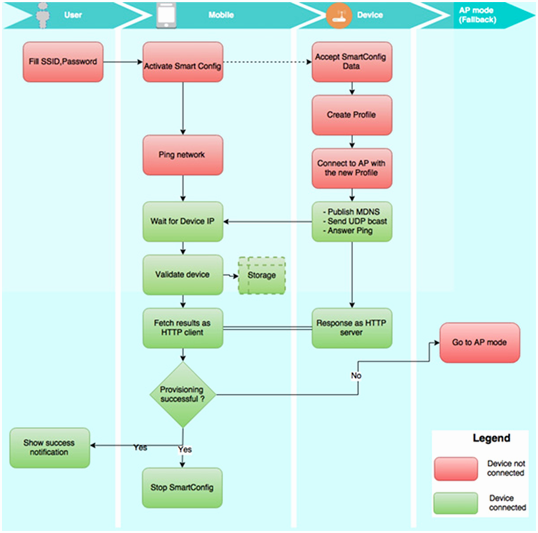

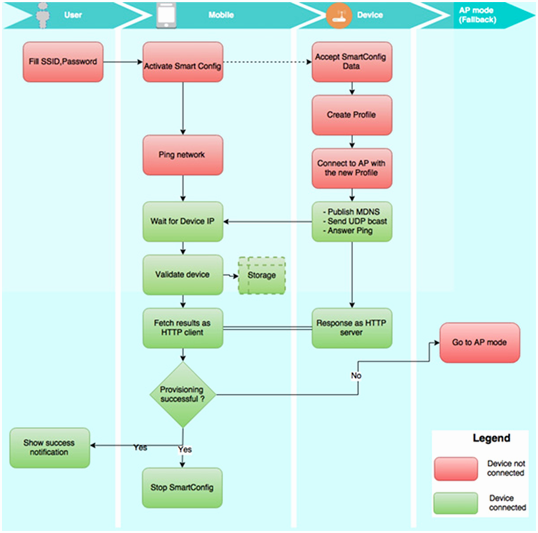

Rysunek 4. Diagram przepływu dla transmisji SmartConfig

Pomimo wszystkich korzyści, które daje SmartConfig, wybór sposobu konfiguracji może zależeć od innych czynników, które wymagają stosowania większej liczby mechanizmów konwencjonalnych, a nawet kombinacji kilku metod. Bezprzewodowy mikrokontroler CC3220 zapewnia niezbędną elastyczność i wsparcie dla wielu metod tworzenia konfiguracji. Zastosowanie w urządzeniu SmartConfig razem z AP, stwarza dla projektantów możliwości użycia metod konfiguracji hybrydowych.

Urządzenie IoT może skanować w poszukiwaniu transmisji SmartConfig i jednocześnie odpowiadać na różne typy interakcji AP z użytkownikiem lub automatycznie przełączyć się na tryb AP, jeżeli konfiguracja SmartConfig zawiedzie.

Dla projektantów urządzeń Internetu przedmiotów, bezpieczna łączność Wi-Fi i jej konfiguracja związana jest z szeregiem wyzwań, nie tylko pod względem kosztów i złożoności projektu, ale także ewentualnego wdrożenia. W przeszłości wyzwania te zmuszały projektantów do wyboru pomiędzy funkcjami aplikacji a bezpieczeństwem. Obecnie wykorzystując wbudowane funkcje do bezpiecznej łączności zawarte w układzie CC3220, można znacznie uprościć projektowanie i wdrażanie urządzeń zdolnych do pełnego zabezpieczenia aplikacji przeznaczonych dla Internetu przedmiotów.

Artykuł uzyskany dzięki uprzejmości © Digi-Key Electronics.

Rysunek 4. Diagram przepływu dla transmisji SmartConfig

Pomimo wszystkich korzyści, które daje SmartConfig, wybór sposobu konfiguracji może zależeć od innych czynników, które wymagają stosowania większej liczby mechanizmów konwencjonalnych, a nawet kombinacji kilku metod. Bezprzewodowy mikrokontroler CC3220 zapewnia niezbędną elastyczność i wsparcie dla wielu metod tworzenia konfiguracji. Zastosowanie w urządzeniu SmartConfig razem z AP, stwarza dla projektantów możliwości użycia metod konfiguracji hybrydowych.

Urządzenie IoT może skanować w poszukiwaniu transmisji SmartConfig i jednocześnie odpowiadać na różne typy interakcji AP z użytkownikiem lub automatycznie przełączyć się na tryb AP, jeżeli konfiguracja SmartConfig zawiedzie.

Dla projektantów urządzeń Internetu przedmiotów, bezpieczna łączność Wi-Fi i jej konfiguracja związana jest z szeregiem wyzwań, nie tylko pod względem kosztów i złożoności projektu, ale także ewentualnego wdrożenia. W przeszłości wyzwania te zmuszały projektantów do wyboru pomiędzy funkcjami aplikacji a bezpieczeństwem. Obecnie wykorzystując wbudowane funkcje do bezpiecznej łączności zawarte w układzie CC3220, można znacznie uprościć projektowanie i wdrażanie urządzeń zdolnych do pełnego zabezpieczenia aplikacji przeznaczonych dla Internetu przedmiotów.

Artykuł uzyskany dzięki uprzejmości © Digi-Key Electronics.

Rysunek 2. Infrastruktura zabezpieczeń mikrokontrolera CC3220

Układ CC3220 różni się również od wielu układów scalonych wbudowanymi mechanizmami zabezpieczeń niskiego poziomu, takimi jak: szyfrowanie i uwierzytelnianie. MCU opiera się na zintegrowanych funkcjach, takich jak bezpieczne przechowywanie i przyspieszana sprzętowo kryptografia, które dostarczają kompletnego zestawu usług na wyższym poziomie, nawet dla wbudowanych serwerów. W ten sposób urządzenie może obsługiwać do sześciu bezpiecznych gniazd za pomocą standardowego protokołu Transport Layer Security (TLS) i używać ich dla wbudowanego serwera HTTPS. Dla bezpiecznego uwierzytelniania i wymiany danych, katalog z zaufanymi certyfikatami urządzenia pomaga w interakcji z innymi zaufanymi hostami i klientami. W jeszcze szerszym zakresie, dla krytycznych aplikacji, projektanci mogą również skorzystać z układu do budowy łańcucha certyfikatów, w celu utworzenia źródeł zaufania.

Stworzono również nowe środowisko programistyczne (SDK) SimpleLink, które wykonuje niezawodne funkcje zabezpieczeń za pośrednictwem prostych wywołań API. Dla wersji układów CC3220S i CC3220SF możliwe jest również wykorzystanie rozszerzonych funkcji zabezpieczeń, które przechowują dane w zaszyfrowanych plikach w pamięci flash.

Rysunek 2. Infrastruktura zabezpieczeń mikrokontrolera CC3220

Układ CC3220 różni się również od wielu układów scalonych wbudowanymi mechanizmami zabezpieczeń niskiego poziomu, takimi jak: szyfrowanie i uwierzytelnianie. MCU opiera się na zintegrowanych funkcjach, takich jak bezpieczne przechowywanie i przyspieszana sprzętowo kryptografia, które dostarczają kompletnego zestawu usług na wyższym poziomie, nawet dla wbudowanych serwerów. W ten sposób urządzenie może obsługiwać do sześciu bezpiecznych gniazd za pomocą standardowego protokołu Transport Layer Security (TLS) i używać ich dla wbudowanego serwera HTTPS. Dla bezpiecznego uwierzytelniania i wymiany danych, katalog z zaufanymi certyfikatami urządzenia pomaga w interakcji z innymi zaufanymi hostami i klientami. W jeszcze szerszym zakresie, dla krytycznych aplikacji, projektanci mogą również skorzystać z układu do budowy łańcucha certyfikatów, w celu utworzenia źródeł zaufania.

Stworzono również nowe środowisko programistyczne (SDK) SimpleLink, które wykonuje niezawodne funkcje zabezpieczeń za pośrednictwem prostych wywołań API. Dla wersji układów CC3220S i CC3220SF możliwe jest również wykorzystanie rozszerzonych funkcji zabezpieczeń, które przechowują dane w zaszyfrowanych plikach w pamięci flash.

Rysunek 3. Rozszerzone funkcje zabezpieczeń dla CC3220S i CC3220SF

Uproszczona konfiguracja

W trakcie projektowania kompleksowy zestaw funkcji bezpieczeństwa znacznie przyspiesza tworzenie bardziej odpornych na ataki urządzeń Internetu przedmiotów. Jednak, podczas tworzenia sieci i wdrażania wielu aplikacji Internetu przedmiotów, często te prace mogą być opóźnione ze względu na skomplikowane mechanizmy konfigurowania połączenia z istniejącą już siecią Wi-Fi. W typowym procesie konfiguracji sieci Wi-Fi, użytkownicy ustawiają urządzenia poprzez wybranie nazwy sieci i podanie danych uwierzytelniających niezbędnych do przyłączenia się do sieci. Podczas tej kluczowej operacji, wszystkie popełnione błędy w konfiguracji urządzenia i inicjalizacji mogą uniemożliwić połączenie lub uczynić je otwartym na ataki z zewnątrz. Dla użytkownika, proces ten będzie widoczny jako niepowodzenie a tymczasem urządzenie poddane zostanie niewidocznemu zhakowaniu.

Nawet bardziej niż w tradycyjnych produktach sieciowych, konfiguracja urządzeń IoT może być znacznie trudniejsza. Niektóre urządzenia Internetu przedmiotów posiadają własne wyświetlacze lub klawiatury z możliwością wprowadzenia danych. Z drugiej strony, nieraz sama liczba urządzeń w dużej aplikacji IoT może sprawić, że konwencjonalne sposoby są niepraktyczne i niewykonalne. Z kolei inne metody autoryzacji, takie jak: out-of-band, wykorzystane przez Bluetooth, NFC a nawet USB, mogą dużo kosztować i dodać złożoności projektu. W praktyce jednak, konfiguracja bezprzewodowa prezentuje swoje własne wyzwania logistyczne i bezpieczeństwa. Aby uprościć ten krok, przemysł bezprzewodowy stworzył standard Wi-Fi Protected Setup (WPS). Z WPS, użytkownicy wprowadzają jedynie osobisty numer identyfikacyjny (PIN) lub naciskają po prostu przycisk Push-Button-Connect (PBC). Niestety pośpieszna implementacja ujawniła w krótkim czasie luki w standardzie WPS, które rozłożyły cale bezpieczeństwo na łopatki.

Texas Instruments uzupełnił standardowe mechanizmy udostępniania i wprowadził własny - SmartConfig. W tym podejściu, do swoich urządzeń mobilnych użytkownicy pobierają nazwę sieci (SSID) i hasło tylko raz. Wszystkie znajdujące się w pobliżu urządzenia Internetu przedmiotów mogą aktywnie skanować przestrzeń, w celu znalezienia bezpiecznych transmisji SmartConfig i automatycznie załadować zaszyfrowane dane konfiguracyjne zawarte w transmisji.

Rysunek 3. Rozszerzone funkcje zabezpieczeń dla CC3220S i CC3220SF

Uproszczona konfiguracja

W trakcie projektowania kompleksowy zestaw funkcji bezpieczeństwa znacznie przyspiesza tworzenie bardziej odpornych na ataki urządzeń Internetu przedmiotów. Jednak, podczas tworzenia sieci i wdrażania wielu aplikacji Internetu przedmiotów, często te prace mogą być opóźnione ze względu na skomplikowane mechanizmy konfigurowania połączenia z istniejącą już siecią Wi-Fi. W typowym procesie konfiguracji sieci Wi-Fi, użytkownicy ustawiają urządzenia poprzez wybranie nazwy sieci i podanie danych uwierzytelniających niezbędnych do przyłączenia się do sieci. Podczas tej kluczowej operacji, wszystkie popełnione błędy w konfiguracji urządzenia i inicjalizacji mogą uniemożliwić połączenie lub uczynić je otwartym na ataki z zewnątrz. Dla użytkownika, proces ten będzie widoczny jako niepowodzenie a tymczasem urządzenie poddane zostanie niewidocznemu zhakowaniu.

Nawet bardziej niż w tradycyjnych produktach sieciowych, konfiguracja urządzeń IoT może być znacznie trudniejsza. Niektóre urządzenia Internetu przedmiotów posiadają własne wyświetlacze lub klawiatury z możliwością wprowadzenia danych. Z drugiej strony, nieraz sama liczba urządzeń w dużej aplikacji IoT może sprawić, że konwencjonalne sposoby są niepraktyczne i niewykonalne. Z kolei inne metody autoryzacji, takie jak: out-of-band, wykorzystane przez Bluetooth, NFC a nawet USB, mogą dużo kosztować i dodać złożoności projektu. W praktyce jednak, konfiguracja bezprzewodowa prezentuje swoje własne wyzwania logistyczne i bezpieczeństwa. Aby uprościć ten krok, przemysł bezprzewodowy stworzył standard Wi-Fi Protected Setup (WPS). Z WPS, użytkownicy wprowadzają jedynie osobisty numer identyfikacyjny (PIN) lub naciskają po prostu przycisk Push-Button-Connect (PBC). Niestety pośpieszna implementacja ujawniła w krótkim czasie luki w standardzie WPS, które rozłożyły cale bezpieczeństwo na łopatki.

Texas Instruments uzupełnił standardowe mechanizmy udostępniania i wprowadził własny - SmartConfig. W tym podejściu, do swoich urządzeń mobilnych użytkownicy pobierają nazwę sieci (SSID) i hasło tylko raz. Wszystkie znajdujące się w pobliżu urządzenia Internetu przedmiotów mogą aktywnie skanować przestrzeń, w celu znalezienia bezpiecznych transmisji SmartConfig i automatycznie załadować zaszyfrowane dane konfiguracyjne zawarte w transmisji.

Rysunek 4. Diagram przepływu dla transmisji SmartConfig

Pomimo wszystkich korzyści, które daje SmartConfig, wybór sposobu konfiguracji może zależeć od innych czynników, które wymagają stosowania większej liczby mechanizmów konwencjonalnych, a nawet kombinacji kilku metod. Bezprzewodowy mikrokontroler CC3220 zapewnia niezbędną elastyczność i wsparcie dla wielu metod tworzenia konfiguracji. Zastosowanie w urządzeniu SmartConfig razem z AP, stwarza dla projektantów możliwości użycia metod konfiguracji hybrydowych.

Urządzenie IoT może skanować w poszukiwaniu transmisji SmartConfig i jednocześnie odpowiadać na różne typy interakcji AP z użytkownikiem lub automatycznie przełączyć się na tryb AP, jeżeli konfiguracja SmartConfig zawiedzie.

Dla projektantów urządzeń Internetu przedmiotów, bezpieczna łączność Wi-Fi i jej konfiguracja związana jest z szeregiem wyzwań, nie tylko pod względem kosztów i złożoności projektu, ale także ewentualnego wdrożenia. W przeszłości wyzwania te zmuszały projektantów do wyboru pomiędzy funkcjami aplikacji a bezpieczeństwem. Obecnie wykorzystując wbudowane funkcje do bezpiecznej łączności zawarte w układzie CC3220, można znacznie uprościć projektowanie i wdrażanie urządzeń zdolnych do pełnego zabezpieczenia aplikacji przeznaczonych dla Internetu przedmiotów.

Artykuł uzyskany dzięki uprzejmości © Digi-Key Electronics.

Rysunek 4. Diagram przepływu dla transmisji SmartConfig

Pomimo wszystkich korzyści, które daje SmartConfig, wybór sposobu konfiguracji może zależeć od innych czynników, które wymagają stosowania większej liczby mechanizmów konwencjonalnych, a nawet kombinacji kilku metod. Bezprzewodowy mikrokontroler CC3220 zapewnia niezbędną elastyczność i wsparcie dla wielu metod tworzenia konfiguracji. Zastosowanie w urządzeniu SmartConfig razem z AP, stwarza dla projektantów możliwości użycia metod konfiguracji hybrydowych.

Urządzenie IoT może skanować w poszukiwaniu transmisji SmartConfig i jednocześnie odpowiadać na różne typy interakcji AP z użytkownikiem lub automatycznie przełączyć się na tryb AP, jeżeli konfiguracja SmartConfig zawiedzie.

Dla projektantów urządzeń Internetu przedmiotów, bezpieczna łączność Wi-Fi i jej konfiguracja związana jest z szeregiem wyzwań, nie tylko pod względem kosztów i złożoności projektu, ale także ewentualnego wdrożenia. W przeszłości wyzwania te zmuszały projektantów do wyboru pomiędzy funkcjami aplikacji a bezpieczeństwem. Obecnie wykorzystując wbudowane funkcje do bezpiecznej łączności zawarte w układzie CC3220, można znacznie uprościć projektowanie i wdrażanie urządzeń zdolnych do pełnego zabezpieczenia aplikacji przeznaczonych dla Internetu przedmiotów.

Artykuł uzyskany dzięki uprzejmości © Digi-Key Electronics.